Muchos usuarios de GitHub recibieron esta semana un novedoso correo electrónico de phishing advirtiendo sobre fallos críticos de seguridad en su código. Los usuarios que hicieron clic en el enlace para obtener detalles fueron dirigidos hacia una página que verifica que no son los bots presionando una combinación de teclas que hace que Microsoft Windows descargue malware para robar contraseñas. Aunque es poco probable que muchos programadores hayan caído en esta estafa, es notable porque versiones menos dirigidas de este ataque podrían tener mucho más éxito contra el usuario promedio de Windows.

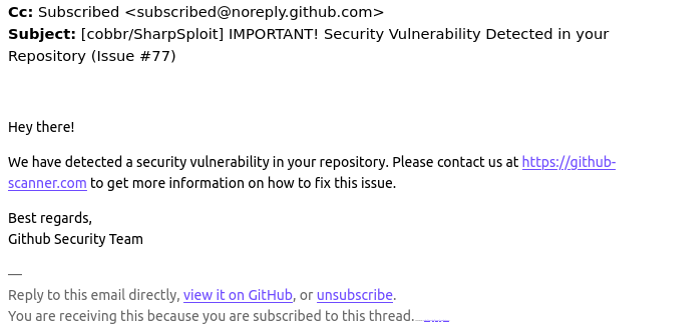

Un usuario llamado Chris compartió un correo que recibió esta semana, el cual suplantaba al equipo de seguridad de GitHub y advertía:

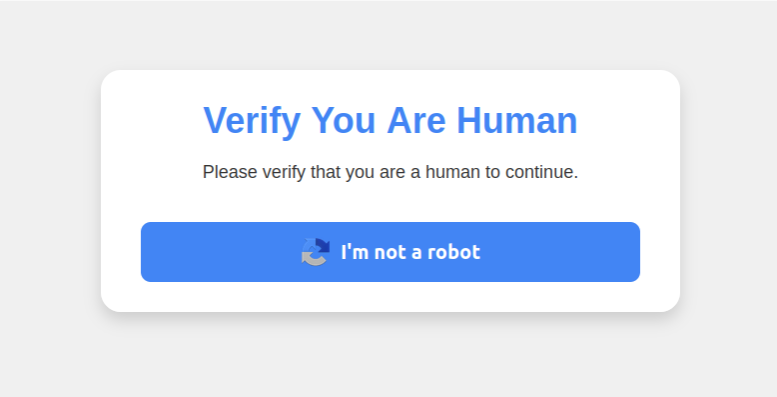

Visitar ese enlace genera una página web que pide al visitante “Verificar que eres humano” resolviendo un CAPTCHA inusual.

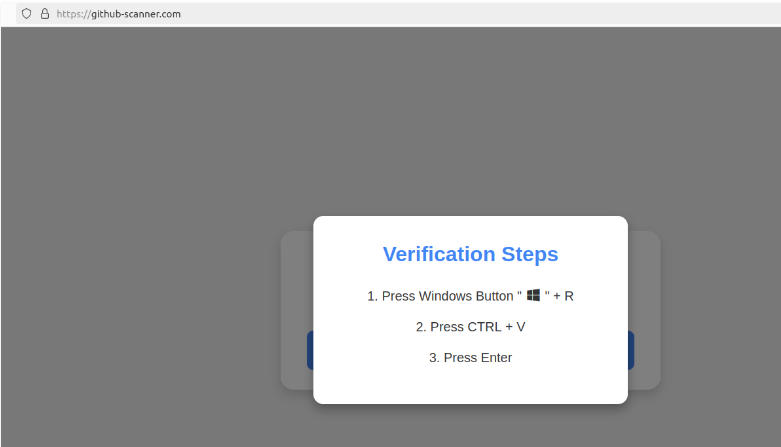

Al hacer clic en el botón “No soy un robot”, se genera un mensaje emergente que pide al usuario realizar tres pasos secuenciales para demostrar su humanidad. El Paso 1 implica presionar simultáneamente la tecla del teclado con el icono de Windows y la letra “R”, lo que abre un comando “Ejecutar” de Windows que ejecutará cualquier programa ya instalado en el sistema.

El Paso 2 pide al usuario presionar la tecla “CTRL” y la letra “V” al mismo tiempo, lo que pega código malicioso desde el portapapeles virtual del sitio.

El Paso 3 — presionar la tecla “Enter” — hace que Windows lance un comando de PowerShell, y luego obtenga y ejecute un archivo malicioso desde github-scanner[.]com llamado “l6e.exe”.

PowerShell es una poderosa herramienta de automatización multiplataforma incorporada en Windows, diseñada para facilitar a los administradores la automatización de tareas en una PC o en varias computadoras de la misma red.

Según un análisis del servicio de escaneo de malware Virustotal.com, el archivo malicioso descargado por el texto pegado se llama Lumma Stealer y está diseñado para capturar cualquier credencial almacenada en la PC de la víctima.

Es probable que esta campaña de phishing no haya engañado a muchos programadores, quienes sin duda comprenden de manera nativa que presionar las teclas Windows y “R” abrirá un comando “Ejecutar”, o que Ctrl-V volcará el contenido del portapapeles.

Pero es muy probable que el mismo enfoque funcionaría bien para engañar a algunos de nuestros amigos y familiares menos expertos en tecnología para que ejecuten malware en sus PCs. También apuesto a que ninguna de estas personas ha oído hablar de PowerShell, y mucho menos ha tenido la ocasión de lanzar intencionadamente un terminal de PowerShell.

Dadas estas realidades, sería ideal que hubiera una forma sencilla de deshabilitar o al menos restringir significativamente PowerShell para los usuarios finales comunes, para quienes podría convertirse en una mayor responsabilidad.

Sin embargo, Microsoft desaconseja encarecidamente eliminar PowerShell porque algunos procesos y tareas fundamentales del sistema podrían no funcionar correctamente sin él. Además, hacerlo requiere modificar configuraciones sensibles en el registro de Windows, lo cual puede ser una tarea arriesgada incluso para los más experimentados.

Aún así, no estaría de más compartir este artículo con los usuarios de Windows en tu vida que encajen en el perfil de menos expertos. Porque esta estafa en particular tiene un gran margen de crecimiento y creatividad.

Fuente: https://krebsonsecurity.com/