Todas las empresas deben operar bajo la suposición de que un incidente de ciberseguridad puede ocurrir en cualquier momento. Esta postura también las prepara para las consecuencias inmediatas; saber qué hacer después de un ciberataque es crucial cuando el tiempo es...

Blog

Predicciones de Ciberseguridad 2025: Sensacionalismo vs. Realidad

Las predicciones de ciberseguridad abundan cada año, muchas llenas de sensacionalismo y amenazas exageradas. Es fácil imaginar escenarios como ejércitos de robots impulsados por IA causando estragos o el inminente peligro de la computación cuántica. Pero no es nuestro...

Las 25 debilidades más peligrosas del software

En el mundo de la ciberseguridad, las vulnerabilidades son una constante amenaza para las organizaciones, tanto en el ámbito público como privado. Los avances tecnológicos no solo han facilitado la vida digital, sino que también han abierto puertas a ataques...

Phishing con PowerShell en Windows tiene un potencial aterrador

Muchos usuarios de GitHub recibieron esta semana un novedoso correo electrónico de phishing advirtiendo sobre fallos críticos de seguridad en su código. Los usuarios que hicieron clic en el enlace para obtener detalles fueron dirigidos hacia una página que verifica...

Hackers están infectando a usuarios de criptomonedas con el malware Clipper, advierte Binance

Binance advierte a los poseedores de criptomonedas sobre un malware que altera las direcciones de las billeteras durante las transacciones, lo que puede llevar a pérdidas significativas. “Hemos identificado un problema de malware a nivel global que está afectando...

Los hallazgos más destacados sobre ransomware (septiembre 2024)

Las amenazas de ransomware continúan desafiando a los profesionales de la seguridad, lo que requiere una vigilancia constante. Al seguir de cerca los cambios en los perfiles de las víctimas, las técnicas de ataque y los sectores industriales objetivo, descubrimos...

¿Está tu PC Infectado con un Crypto Miner? Aquí te decimos cómo descubrirlo

El cryptojacking implica tomar control de los recursos de hardware de un usuario al infectar su PC con un miner de criptomonedas modificado. En esencia, los ciberdelincuentes instalan una aplicación de minería que utiliza el hardware de la víctima para su propio...

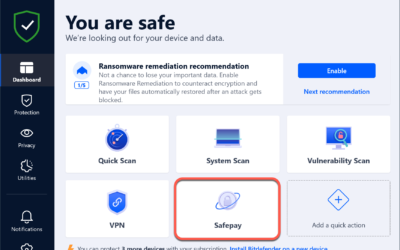

Qué hacer si Safepay no se inicia automáticamente

Si Bitdefender Safepay no se inicia automáticamente cuando accedes al sitio web de tu banco, aquí encontrarás soluciones rápidas. Por defecto, Bitdefender detecta cuando navegas a un sitio bancario en línea desde cualquier navegador en tu dispositivo Windows y te...

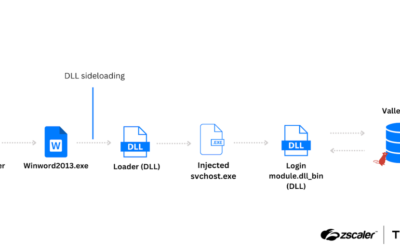

Descubren Nueva Versión del Malware ValleyRAT: Análisis Completo

Investigadores en ciberseguridad han identificado una versión mejorada del malware conocido como ValleyRAT, el cual se está propagando a través de una nueva campaña maliciosa. "En esta última actualización, ValleyRAT ha añadido nuevos comandos, incluyendo la captura...

Deep Manual Analysis in Offensive Security

El panorama de la ciberseguridad se ha vuelto mucho más dinámico en la última década. Los atacantes son cada vez más sofisticados y recurren a técnicas complejas para infiltrar sistemas y robar datos sensibles. Mientras los equipos de defensa adquieren una variedad...