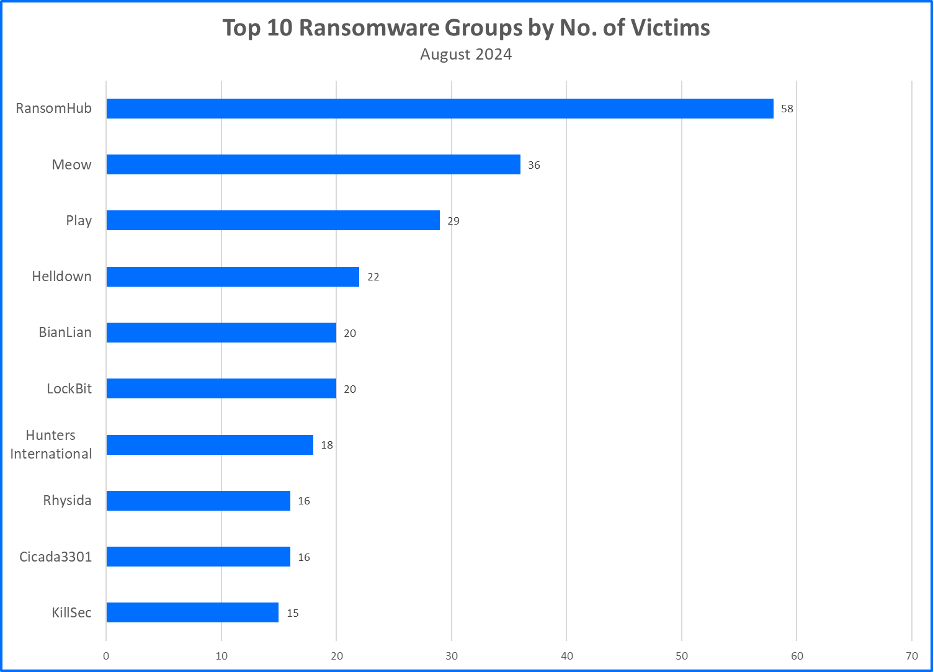

Las amenazas de ransomware continúan desafiando a los profesionales de la seguridad, lo que requiere una vigilancia constante. Al seguir de cerca los cambios en los perfiles de las víctimas, las técnicas de ataque y los sectores industriales objetivo, descubrimos información crítica sobre cómo operan estos cibercriminales. En nuestro informe mensual de amenazas, analizamos la actividad de los grupos de ransomware desde el 1 de agosto hasta el 31 de agosto de 2024, donde se reclamaron públicamente 414 víctimas en diversas industrias.

Ahora, exploremos las noticias y hallazgos más notables sobre ransomware desde la publicación de nuestro último informe:

- RansomHub deja más víctimas a su paso: RansomHub, un grupo que históricamente ha mantenido una posición en el Top 10 de Grupos de Ransomware de Bitdefender, ha reclamado más de 200 víctimas en su campaña contra sectores privados y críticos. Las operaciones de RansomHub fueron identificadas por múltiples agencias de investigación en febrero de 2024; CISA publicó recientemente un informe conjunto documentando las TTP (Tácticas, Técnicas y Procedimientos) de RansomHub y las prácticas de mitigación. RansomHub ha incorporado EDRKillShifter en sus técnicas de elusión de EDR; la herramienta se aprovecha del concepto BYOVD (Bring Your Own Vulnerable Driver). Se extraen varias cargas útiles para identificar controladores confiables que coincidan con los vulnerables en el sistema de la víctima, explotar las vulnerabilidades presentes para obtener acceso privilegiado y detener los procesos de EDR.

- Cicada3301 Ransomware emerge a la sombra de BlackCat: El grupo de ransomware conocido como Cicada3301 (también Cicada) reclamó más de 15 víctimas el mes pasado. Varios informes se refieren a Cicada como una variante de la familia BlackCat, ya que aspectos de su código son similares. También es posible que Cicada sea un grupo renombrado que opera bajo un nuevo nombre en lugar de BlackCat. Cicada comparte características que coinciden con las TTP de BlackCat, incluidas las técnicas de movimiento lateral, evasión de defensas y la inhibición de medidas de recuperación del sistema.

- Ataques persistentes de Meow Leaks: Meow Leaks, un grupo de ransomware con alcance global, reclamó más de 30 víctimas en agosto. A medida que las publicaciones en su sitio de fugas de datos se acumulan, Meow Leaks sigue siendo una amenaza significativa. Anticipamos que Meow Leaks aparecerá entre los cinco primeros en el Top 10 de Grupos de Ransomware del próximo mes.

- Operación internacional de ransomware interrumpida: La operación de ransomware organizada por Dispossesor (Radar), también conocido como Brain, fue interrumpida tras la incautación de 24 servidores y 9 dominios por agencias internacionales. Varias agencias de inteligencia estuvieron involucradas en la investigación internacional, incluidas fuerzas de los Estados Unidos, Reino Unido y Alemania.

- Campañas de UNC757 identificadas como ataques patrocinados por el Estado: Los ataques de ransomware lanzados por el grupo iraní UNC757 han reclamado una variedad de víctimas, incluidas organizaciones en los Estados Unidos y Oriente Medio. CISA informó que, aunque UNC757, también conocido como Br0k3r y xplfinder, ha operado desde 2017, en los últimos años sus ataques han sido respaldados por el Gobierno de Irán (GOI).

- Vulnerabilidad de Jenkins reportada: Se ha informado que la CVE-2024-23897 es un vector de infección para grupos de ransomware como RansomExx e IntelBroker. La vulnerabilidad de Jenkins es un problema de recorrido de rutas. Los atacantes la explotan para leer archivos del servidor Jenkins afectado y realizar ejecución remota de código.

- Variante de Proton avanza las capacidades de su predecesor: Zola, un ransomware asociado con la familia Proton, ha surgido con capacidades mejoradas; el interruptor de apagado basado en teclado de Zola, el esquema de cifrado ChaCha20 y la sobrescritura del espacio de almacenamiento no utilizado son características clave que ilustran la evolución de la cepa. El espacio de almacenamiento no utilizado o «disk slack» es un área de almacenamiento no utilizada que contiene segmentos de datos; sobrescribir el espacio de almacenamiento no utilizado puede frustrar los esfuerzos por recuperar elementos eliminados.

Top 10 Familias de Ransomware

El informe de amenazas de Bitdefender analiza datos de sitios de fugas de ransomware, donde los grupos de atacantes publican el número de empresas comprometidas que reclaman. Este enfoque proporciona información valiosa sobre la actividad general del mercado RaaS (Ransomware as a Service). Sin embargo, hay una desventaja: si bien refleja el éxito autoproclamado de los atacantes, la información proviene directamente de criminales y podría no ser confiable. Además, este método solo captura el número de víctimas reclamadas, no el impacto financiero real de estos ataques.

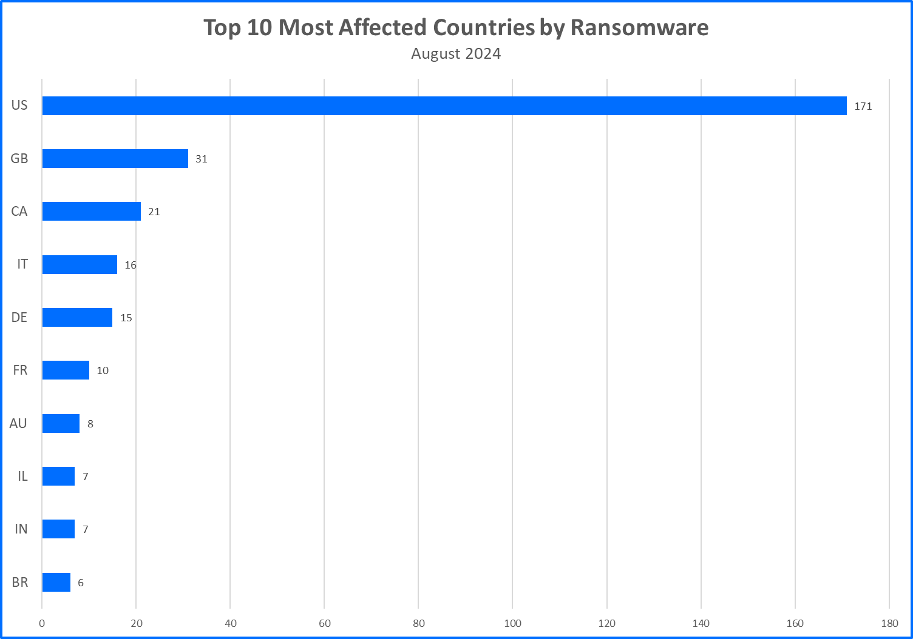

Top 10 Países

Las bandas de ransomware priorizan los objetivos donde potencialmente pueden sacar más dinero de sus víctimas. Esto a menudo significa enfocarse en países desarrollados. Ahora, veamos los 10 países que sufrieron el mayor impacto de estos ataques.

Acerca del Informe de Amenazas de Bitdefender (H2)

El Informe de Amenazas de Bitdefender (BDTD) es una serie mensual que analiza noticias, tendencias y estudios de amenazas del mes anterior.

Bitdefender proporciona soluciones de ciberseguridad y protección avanzada contra amenazas a cientos de millones de puntos finales en todo el mundo. Más de 180 marcas tecnológicas han licenciado y añadido la tecnología de Bitdefender a sus productos o servicios. Este vasto ecosistema de OEM complementa los datos de telemetría ya recogidos de nuestras soluciones empresariales y de consumo. Para darte una idea de la magnitud, los laboratorios de Bitdefender descubren más de 400 nuevas amenazas cada minuto y validan 30 mil millones de consultas de amenazas diariamente. Esto nos da una de las vistas más extensas en tiempo real de la industria sobre el panorama de amenazas en evolución.