Nuevas características Anti-Tampering Anti-Tampering te permite ver cuándo se detectan drivers vulnerables en los puntos finales y cuándo se realizan intentos avanzados de ataque para desactivar el agente de seguridad, lo que conduce a la integridad comprometida del...

Blog

Herramienta de Microsoft para problemas de desinstalación de programas

¿Alguna vez has tenido problemas para desinstalar programas en tu computadora? El Troubleshooter de Microsoft puede ayudarte a reparar automáticamente esos problemas que te impiden instalar o eliminar programas, incluso arreglando claves de registro corruptas. ¿Cómo...

Cómo encontrar y eliminar cuentas en línea olvidadas

En la era digital actual, es muy fácil acumular un rastro de cuentas y perfiles antiguos en línea que hemos olvidado hace mucho tiempo. Desde esa cuenta de Myspace que creaste en la escuela secundaria hasta el foro especializado en el que te registraste hace años...

Bitdefender obtiene un récord de seis premios AV-TEST como ‘Mejor’ ciberseguridad

Soluciones de ciberseguridad para entornos empresariales, de consumo y móviles reconocidas por sus capacidades superiores de prevención, detección y respuesta a amenazas en pruebas independientes de un año de duración BUCAREST, Rumania y SANTA CLARA, California...

Bitdefender lanza una poderosa solución de Gestión de la Postura de Seguridad en la Nube

BUCAREST, Rumania y SANTA CLARA, California — Bitdefender, líder mundial en ciberseguridad, presentó hoy GravityZone CSPM+, una poderosa solución de Gestión de la Postura de Seguridad en la Nube (CSPM) para monitorear y administrar configuraciones de infraestructuras...

Bitdefender gana el premio «Producto destacado de 2023» en AV-Comparatives: más de una década de dominio

Bitdefender se enorgullece de anunciar la extensión de más de una década de victorias en pruebas, con una serie impecable de clasificaciones líderes en las pruebas de 2023 realizadas por el renombrado laboratorio de análisis de antivirus AV-Comparatives. Cada año, el...

Informe de Amenazas de Bitdefender | Febrero de 2024

Este mes, el Informe de Amenazas de Bitdefender presenta una emocionante novedad: el Reporte de Honeypots. Un honeypot es un sistema o red diseñado intencionalmente para detectar y atacar actividades maliciosas. Son sistemas señuelo diseñados para analizar amenazas...

La Importancia del Monitoreo Continuo de Seguridad para una Estrategia de Ciberseguridad Robusta

En 2023, el costo promedio global de una violación de datos alcanzó los $4.45 millones. Más allá de la pérdida financiera inmediata, hay consecuencias a largo plazo como la disminución de la confianza del cliente, la debilitación del valor de la marca y la...

Bitdefender es nombrado elección de los clientes de Gartner Peer Insights™ 2023 para plataformas de protección de endpoints

Gartner Peer Insights es una plataforma en línea de calificaciones y reseñas de software y servicios de TI escritas y leídas por profesionales de TI, CISO, gerentes de ciberseguridad y otros tomadores de decisiones tecnológicas. La Voz del Cliente es un documento que...

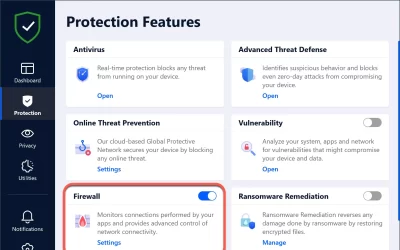

Cómo Permitir una Impresora en Bitdefender Firewall – Solución de Problemas de Red

https://youtu.be/LVHdyXrxWkU